Zabezpieczenie routera bezprzewodowego to ciągła walka od pierwszych dni Wi-Fi.

Było wiele typów szyfrowania i aktualizacji protokołów, które nieustannie wykazywały wady, które można wykorzystać.

Dzięki temu routery stały się znacznie bezpieczniejsze, a przy odpowiedniej konfiguracji mogą być bardzo bezpiecznymi urządzeniami.

Najlepsze ustawienia bezpieczeństwa dla routera

Nie wszystkie z tych opcji będą dostępne dla każdego. To jest po prostu lista najlepszych możliwych ustawień zabezpieczenia routera.

- Wyłącz WPS (WiFi Protected Setup)

- Jeśli to możliwe, wyłącz częstotliwość 2,4 GHz

- Podłączaj się tylko do routera z urządzeniem (smartfonem, tabletem, laptopem) będącym urządzeniem 802.11ac.

- Włącz szyfrowanie WPA2 / WPA3 i wprowadź długie hasło.

- Jeśli to możliwe, osłab sygnał WiFi.

- Nigdy nie wprowadzaj haseł ani nazw użytkownika w wyskakującym okienku. Zawsze przechodź bezpośrednio do strony administratora routera, aby wprowadzić nazwy użytkowników i hasła.

- Zmień domyślną nazwę użytkownika / hasło logowania do strony administratora.

- Zaktualizuj oprogramowanie routera

- Zmień nazwę emisji SSID.

Szyfrowanie WEP, WPA, WPA 2, WPA 3

Każdy router powinien mieć podstawową konfigurację szyfrowania. Jak prawie każdy wie, otwarty sygnał WiFi prosi o problemy.

WEP jest niezwykle łatwy do zhakowania i nie był często używany od 2003 r., Kiedy znaleziono w nim lukę w zabezpieczeniach.

Standardy szyfrowania routera

| Szyfrowanie | Rok | Bezpieczeństwo |

| WEP | 1999 | Zły |

| WPA | 2003 | Ubogi |

| WPA 2 TKIP | 2004 | Ubogi |

| WPA 2 AES | 2004 | Średni |

| WPA 3 | 2019 | Dobry |

Oryginalny WPA ma również niezliczone luki w zabezpieczeniach i nie jest już zbyt bezpieczny.

WPA2 AES lub nowy WPA3 powinien być włączony dla WiFi i z długim hasłem / parafrazą.

Istnieją hacki do WPA2 AES, ale jest to znacznie trudniejsze niż starsze standardy szyfrowania.

WPA3 to nowy, wprowadzany standard, który dodaje wiele funkcji bezpieczeństwa, których brakuje w starszych protokołach.

Powoli wprowadzane są routery z nowym WiFi 6 AX wraz z WPA3.

WPS

WPS (WiFi Protected Setup) to metoda używana przez wiele routerów do łatwego łączenia się z routerem za pośrednictwem sieci bezprzewodowej.

W WPS w 2012 roku znaleziono lukę, która umożliwia atakowanie pinów, co omija wszelkie zabezpieczenia, takie jak WPA / WPA2.

Wiele nowych routerów znalazło sposób na obejście tego problemu, naciskając przycisk WPS, który jest wciśnięty i włącza WPS tylko przez krótki czas przed wyłączeniem..

Jednak nie wszystkie routery to robią, a niektóre mają domyślnie włączony WPS.

Popularne programy, takie jak Reaver wbudowane w Kali Linux, mogą złamać szpilki WPS w ciągu 2-10 godzin, a atak Pixiewps może zrobić to znacznie szybciej na niektórych routerach.

Jeśli twój router ma włączony WPS, wyłącz to w przeciwnym razie jest otwarty na powyższy popularny atak.

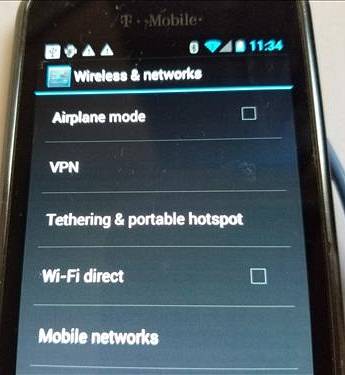

Częstotliwości 5 GHz / 2,4 GHz i protokół 802.11ac

Do 2013 roku, 2,4 GHz były jedynymi routerami częstotliwości używanymi do WiFi.

Odkąd 2,4 GHz stało się przepełnione, wprowadzono zakres 5 GHz.

Te typy routerów nazywane są routerami dwuzakresowymi, ponieważ mogą używać zarówno 2,4 GHz, jak i 5 GHz dla sygnału WiFi.

Dla tych, którzy nie wiedzą, żadna karta bezprzewodowa nie może zostać użyta do ataku na router.

Należy używać określonych kluczy / adapterów USB z odpowiednim chipsetem.

Istnieje wiele adapterów USB, które mogą zhakować router po stronie 2,4 GHz.

Obecnie brakuje adapterów USB, które mogą włamać się do częstotliwości 5 GHz routera.

Istnieje kilka adapterów USB, które mogą, ale z ograniczonym powodzeniem.

Powodem ograniczonego wskaźnika sukcesu jest protokół 802.11ac.

Narzędzia do hakowania WiFi po prostu nie zostały jeszcze zaktualizowane, aby zaatakować ten nowy protokół.

W zakresie 5 GHz działają tylko protokoły 802.11ni 802.11ac. 802.11n istnieje już od jakiegoś czasu i działa zarówno w paśmie 2,4, jak i 5 GHz.

802.11ac działa tylko w zakresie 5 GHz.

802.11n jest używany w starszych urządzeniach, które muszą łączyć się z routerem, ale jest to dobrze znany protokół, który można zhakować za pomocą wielu narzędzi do łamania Wi-Fi.

Obecnie router skonfigurowany do transmisji Wi-Fi tylko w zakresie 5 GHz z protokołem 802.11ac jest prawie nie do zhakowania przy użyciu obecnych narzędzi hakerskich WiFi.

Każde urządzenie podłączone do routera musi również obsługiwać protokół 802.11ac, ponieważ każda konfiguracja jest tak dobra, jak jej najsłabsze łącze.

Należy pamiętać, że może się to zmienić w dowolnym momencie, ponieważ oprogramowanie i sprzęt do hakowania podlegają ciągłej ewolucji.

Obecnie router z wyłączoną stroną 2,4 GHz wraz z wyłączoną obsługą WPS, korzystający z szyfrowania WPA2 i wykorzystujący tylko częstotliwość 5 GHz z protokołem 802.11ac jest prawie niemożliwy do zhakowania.

Nic nigdy nie jest całkowicie nie do złamania, ale złamanie tego rodzaju konfiguracji wymagałoby bardzo zaawansowanego złośliwego napastnika.

Początkujący haker, skryptu, nie byłby w stanie oglądać mnóstwa filmów na YouTube z hakowaniem Wi-Fi i nie byłby w stanie złamać takiej konfiguracji obecnie.

Atak Man-In-the-Middle-Attack

Ataki typu Man-In-The-Middle zwane MitM mają miejsce, gdy haker umieszcza się między routerem a podłączonym do niego urządzeniem.

Złośliwy haker przeprowadzający atak MitM może wyrzucić sygnał routera, zmuszając osobę do połączenia się z komputerem, co pozwala ofierze wrócić do trybu online.

Większość użytkowników nie jest tego świadoma i kontynuuje surfowanie po Internecie. Atakujący może przeglądać wszystkie dane, które przechodzą przez ich komputer, przechwytując hasła lub wszelkie inne dane, które są przeglądane.

Ataki routerów MitM występują w wielu formach, a popularne to wyskakujące okienko pokazujące użytkownikowi fałszywą stronę logowania do routera, która wygląda na autentyczną.

Jeśli użytkownik wprowadzi swoją nazwę użytkownika i hasło na fałszywej stronie ataku MitM, może dalej myśleć, że naprawił problem.

W międzyczasie złośliwy napastnik zdobył ich informacje.

Aby przeciwdziałać tego rodzaju atakom, nie wpisuj na ślepo nazwy użytkownika i hasła.

Dowiedz się, gdzie znajdują się informacje o ustawieniach logowania na laptopie, tablecie lub smartfonie i wprowadzaj tam tylko informacje.

Router nigdy nie powinien wyświetlać wyskakującego okienka z prośbą o podanie informacji. Jeśli tak, zaloguj się ręcznie do routera z połączeniem przewodowym i sprawdź ustawienia.

Zmień poświadczenia logowania do domyślnej strony administratora routerów

Wszystkie routery mają domyślną nazwę użytkownika i hasło do logowania się na stronie administratora.

Często coś tak prostego jak nazwa użytkownika: Administrator, Hasło: Administrator

Należy to zmienić na coś bezpiecznego, ponieważ jest to łatwy sposób dla kogoś, kto jest w tej samej sieci i wpisuje adres IP routera, aby uzyskać do niego dostęp.

Zmień domyślną nazwę transmisji SSID

Wszystkie routery mają domyślną nazwę emisji, taką jak routery Linksys lub Dlink, które będą rozgłaszać nazwę Linksys lub Dlink jako nazwę połączenia WiFi AP.

Zmiana nazwy emisji zapewni atakującemu mniej informacji o lukach w zabezpieczeniach routera.

Router Linksys ma inne luki w zabezpieczeniach niż router Dlink i tak dalej.

Jedną z rzeczy, które robię, jest to, że zamiast nadawać routerowi unikalną nazwę zwierzaka, zmieniam ją na inną nazwę producenta routera.

Na przykład, jeśli jest to router Linksys, zmień identyfikator SSID na Dlink i odwrotnie.

Może to zmylić atakującego, ponieważ uważa, że atakuje określony router ze znanymi lukami w zabezpieczeniach, gdy jest to coś zupełnie innego.

Zasięg WiFi

Odległość może być ważna w przypadku Wi-Fi, ale może pozostawić router otwarty na atak.

Wszystkie ataki na router bezprzewodowy wymagają dobrego sygnału WiFi, aby wykonać swoją pracę, jeśli nie mogą uzyskać dobrego sygnału, niż nie można tego zrobić.

Atakujący używają wzmacniaczy sygnału, aby wzmocnić słaby sygnał, więc często niewiele można z tym zrobić.

Niemniej jednak, jeśli nie potrzebujesz silnego sygnału bezprzewodowego, osłabienie może pomóc w zapobieganiu atakowi.

Wiele routerów ma ustawienia umożliwiające dostosowanie siły sygnału Wi-Fi, które można zmniejszyć lub zwiększyć.

Różnice między routerami

Jeśli chodzi o producentów routerów, wszyscy mają różne interfejsy i opcje.

W jednym poście nie można podać lokalizacji tych ustawień dla wielu sprzedawanych routerów.

Większość opcji będzie uniwersalnych, takich jak szyfrowanie WEP, WPA, WPA2, ale sposób ich aktywacji będzie różny w zależności od routera.

Opcje interfejsu routera zawsze można znaleźć w Google lub znaleźć instrukcję i sprawdzić jej ustawienia.

Najważniejszą rzeczą do zrozumienia przy zabezpieczaniu routera są uniwersalne opcje zabezpieczeń, jakie będzie miał każdy router.

streszczenie

Każdy router zawsze będzie akceptowalny dla ataków, ale robienie prostych rzeczy, takich jak powyższe, znacznie zmniejszy twoje ryzyko.

Często atakujący Wi-Fi przechodzą do łatwiejszego celu (ponieważ jest ich wiele) zamiast tracić godziny, jeśli nie dni, próbując namierzyć trudną konfigurację.

ComputersHowto

ComputersHowto